آخرین اخبار :

![]() جشن سلامت در دبستان دانشگاه با حضور عروسک های «دادا و کاکا»

جشن سلامت در دبستان دانشگاه با حضور عروسک های «دادا و کاکا»

![]() خوب شدن حال کارگر یعنی خوب شدن حال کشور

خوب شدن حال کارگر یعنی خوب شدن حال کشور

![]() دور زدن قانون توسط شرکت ها و صنایع

دور زدن قانون توسط شرکت ها و صنایع

![]() آمادگی مجلس برای اصلاح و تصویب قوانین حوزه اقتصاد دریامحور

آمادگی مجلس برای اصلاح و تصویب قوانین حوزه اقتصاد دریامحور

![]() هرمزگان بهشت متکدیان

هرمزگان بهشت متکدیان

![]() چالش های درمانی هرمزگان برطرف شود

چالش های درمانی هرمزگان برطرف شود

![]() اختصاص سهمیه بومی به هرمزگان ، درخواست مان از وزارت بهداشت و شورای عالی انقلاب فرهنگی

اختصاص سهمیه بومی به هرمزگان ، درخواست مان از وزارت بهداشت و شورای عالی انقلاب فرهنگی

![]() هدیه دادا و کاکا به مادرانی که صاحب فرزند شدند

هدیه دادا و کاکا به مادرانی که صاحب فرزند شدند

![]() مسکن ملي بندرعباس به ساحل ساخت و ساز می رسد؟

مسکن ملي بندرعباس به ساحل ساخت و ساز می رسد؟

![]() ضرورت فرهنگ سازی ایجاد مناطق سبز در هرمزگان

ضرورت فرهنگ سازی ایجاد مناطق سبز در هرمزگان

آخرین مطالب

جشن سلامت در دبستان دانشگاه با حضور عروسک های «دادا و کاکا»

دریانیوز// در چهارمین روز از هفته سلامت، جشن سلامت با حضور عروسکهای «دادا و کاکا» در دبستان پسرانه دانشگاه برگزار شد.

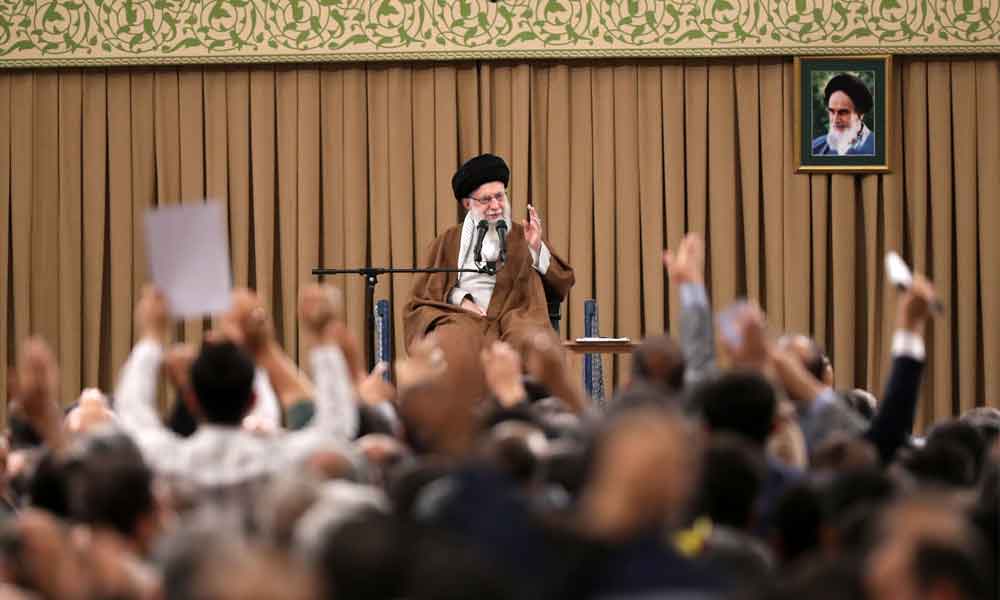

خوب شدن حال کارگر یعنی خوب شدن حال کشور

دریانیوز// رهبر معظم انقلاب اسلامی صبح دیروز در دیدار هزاران نفر از کارگران، با بیان نقش کلیدی جامعه کارگری در جهش تولید و بهبود وضع اقتصادی کشور، به تبیین وظایف مسئولان برای حل مشکلات قشرِ قانع و نجیب کارگر پرداختند و گفتند: حال خوب جامعه کارگری، حال ملت را هم خوب خواهد کرد.

دور زدن قانون توسط شرکت ها و صنایع

دریانیوز// در این سالها یکی از انتقادها و گلایه های اصلی در استان اینبود که بیشتر صنایع و شرکت ها و بنگاه های اقتصادی ،پرونده های مالیاتی شان در محل فعالیت شان یعنی بندرعباس نیست که همخلاف قانون مالیات های مستقیم است و هم اجحاف در حق شهروندان و شهر بندرعباس است که مالیات و عوارض این مراکز صنعتی در تهران و... پرداخت شود و سهم مردم این شهر فقط آلودگی، ترافیک و گرانی مسکن و... باشد و حتی این صنایع سهمی از اشتغال برای بومیان استان در این بنگاه های اقتصادی نداشته باشند.

آمادگی مجلس برای اصلاح و تصویب قوانین حوزه اقتصاد دریامحور

دریانیوز// یازدهمین کنفرانس ملی ماهی شناسی ایران توسط اتاق بازرگانی هرمزگان و دانشگاه هرمزگان در بندرعباس برگزار شد.

هرمزگان بهشت متکدیان

دریانیوز// تکدیگری به معنی گدایی کردن، درخواست پول و مواردی دیگری از این سنخ، از مردم در سطح خیابان، کوچه و محلات شهری است و از مسائل و آسیبهای اجتماعی حال حاضر جامعه ایرانی را شکل میدهد. تکدیگری به عنوان یک کنش اجتماعی دارای علل اقتصادی، اجتماعی، روانی و فرهنگی است.

چالش های درمانی هرمزگان برطرف شود

دریانیوز// رئیس دانشگاه علومپزشکی هرمزگان به مناسبت هفته سلامت در جمع خبرنگاران به مواردی تامل برانگیز اشاره کردند که ضرورت دارد مسئولان استانی و کشوری برای رفع مشکلات و چالش های حوزه بهداشت ودرمان استان یاریگر دانشگاه علومپزشکی باشند.

اختصاص سهمیه بومی به هرمزگان ، درخواست مان از وزارت بهداشت و شورای عالی انقلاب فرهنگی

دریانیوز// رئیس دانشگاه علومپزشکی هرمزگان گفت: با وزارت بهداشت و شورای عالی انقلاب فرهنگی برای اختصاص سهمیه بومی به استان مکاتبه شده است و قول هایی داده اند که امیدواریم محقق شود.

هدیه دادا و کاکا به مادرانی که صاحب فرزند شدند

دریانیوز// در نخستین روز از هفته سلامت عروسک های دادا و کاکا که بعنوان نماد فرهنگی جوانی جمعیت در هرمزگان معرفی شده اند با حضور در بیمارستان شریعتی به مادرانی که صاحب فرزند شده بودند هدیه دادند.

مسکن ملي بندرعباس به ساحل ساخت و ساز می رسد؟

دریانیوز// ساخت چهارمیلیون واحدمسکن در کشور، مهمترین برنامه دولت سیزدهم برای خانه دار شدن مردم بود که باعث امیدواری اقشار مختلف به صاحب خانه شدن گردید و در همین راستا طرح نهضت ملی مسکن در کشور اجرایی شد.

ضرورت فرهنگ سازی ایجاد مناطق سبز در هرمزگان

دریانیوز// مدیر کل حفاظت محیط زیست هرمزگان، گفت: هرمزگان به دلیل اکوسیستم آبی و خشکی و کوهستانی بودن نگین اکوسیستمی جنوب کشور است.

اخبار

خوب شدن حال کارگر یعنی خوب شدن حال کشور

اتصال شهرک های صنعتی به شبکه گاز شهری

رئیسجمهور: بانکها حق بنگاهداری ندارند

احداث و تکمیل چهل کلاس درس از محل مولدسازی در هرمزگان

مست عشق؛ معرفی کامل فیلم شمس و مولانا + جزئیات اکران

انواع لایسنس های ویندوز که باید بیشتر بشناسید

خطای راهبردی کنید با سوخو ۲۴ جواب میگیرید

بانک ها پولی برای دادن وام ازدواج ندارند

قاری و حافظ قرآن در مدارس تربیت شود

کوچکترین تعرض رژیم صهیونیستی به خاک ایران به برخوردی سهمگین منجر میشود

سپاه و ارتش درسی فراموش نشدنی به رژیم صهیونیستی دادند

زمان ثبت سفارش کتابهای درسی به تعویق افتاد

به هر اقدامی علیه ایران پاسخی دردناک میدهیم

تحویل کارت سوخت ۱۰ روزه میشود

برداشته شدن سقف پرداخت اینترنتی حق بیمه توسط کارفرمایان

فرهنگ و هنر

مست عشق؛ معرفی کامل فیلم شمس و مولانا + جزئیات اکران

معيارهاي رويش انقلاب اسلامي

طرح شهید طوقانی در دبستان شهید فرزاد مسافری افتتاح شد

سلطنت قلیان بر ساحل بندرعباس

اجرای طرح بصیرت عاشورایی در بقاع متبرکه هرمزگان

آیین های محرم در هرمزگان

تحقق شعار «معلولیت محدودیت نیست» با مناسب سازی شهر

قصهی سیاه و سفید کوچههای بندرعباس

دستان خالی بهزیستی برای درمان معتادان متجاهر

اختتامیه دومین مهرواره استانی زبان مادری «آوای حرا» در بندرعباس

لزوم آموزش مهارت های زندگی برای خانواده های هرمزگانی

تجلیل از برترین های عفاف و حجاب جامعه کار و تولید هرمزگان

کودک، عامل پیوند نسل های گذشته و آینده در شهر دوستدار کودک

آرامش از دست رفته خانواده ها در خانه های آپارتمانی

کودکان در داستانها زندگی را زندگی میکنند

اقتصادی

بانک ها پولی برای دادن وام ازدواج ندارند

تحویل کارت سوخت ۱۰ روزه میشود

عرضه مستقیم آبزیان ۲۰ تا ۴۰ درصد کمتر از نرخ بازار

رشد بیش از ۴۰ درصدی تولید بریکت گرم در صبا فولاد خلیج فارس

نیروهای نیروگاه خلیج فارس مهم ترین عامل تأمین انرژی پایدار

نقش بنادر و پایانههای حمل و نقل در تجارت جهانی

حاشیه نشینان گنج قارون ندارند

پرداخت وامهای خرد بانک قرضالحسنه مهر ایران با کارمزد صفر درصد آغاز شد

متبلور شدن مردمیسازی اقتصاد در هلدینگ صباانرژی

اطلاعیه بانک قرضالحسنه مهر ایران درباره بهروزرسانی سامانهها

بازدید ۴ هزار نوجوان و جوان از دستاوردهای پالایشگاه ستاره خلیج فارس

رکورد تولید سالیانه صبا فولاد خلیج فارس شکسته شد

نرمافزار «مدیریت هوشمند ترمینال کانتینری» رونمایی شد

فصلنامه خدمات دریایی و بندری رونمایی شد

برگزاری آیین آغاز به کار پذیرفته شدگان آزمون جذب نیروی انسانی شرکت نفت ستاره خلیج فارس